|

Каталог Поиск книг Электронные приложения Авторизация Подписка на рассылку Стихи о нас Богатство Трудности эти уже превратились в смыслы. Тивикова С.К., зав. каф. начального образования НИРО Обратная связь Отправить сообщение с сайта Партнёры |

Аннотация Автор(ы): Босова Л. Л. / Босова А. Ю.

Рабочая тетрадь для 5 класса наряду с учебником в печатной и электронной формах, электронным приложением к учебнику и методическим пособием входит в состав УМК по информатике для основной школы (5–6, 7–9 классы). Представленная в рабочей тетради система заданий ориентирована на формирование у школьников универсальных учебных действий и индивидуализацию учебной деятельности.

Учебник соответствует Федеральному государственному образовательному стандарту основного общего образования (2010 г.) и примерной основной образовательной программе основного общего образования (2015 г.). Другие тома:

Связанные издания:

Назад в раздел |

вопросы и ответы – Рамблер/класс

Интересные вопросы

Школа

Подскажите, как бороться с грубым отношением одноклассников к моему ребенку?

Новости

Поделитесь, сколько вы потратили на подготовку ребенка к учебному году?

Школа

Объясните, это правда, что родители теперь будут информироваться о снижении успеваемости в школе?

Школа

Когда в 2018 году намечено проведение основного периода ЕГЭ?

Новости

Будет ли как-то улучшаться система проверки и организации итоговых сочинений?

Вузы

Подскажите, почему закрыли прием в Московский институт телевидения и радиовещания «Останкино»?

661 вопрос

731 ответ

ГДЗ по информатике 8 класс, Босова, рабочая тетрадь, упр. 53. Определите информационный объём сообщения.

53. Определите информационный объём сообщения.

Некоторый алфавит содержит 128 символов. Сообщение содержит 10 символов. Определите (Подробнее…)

ГДЗИнформатика8 классБосова Л.Л

ГДЗ информатика 6 класс, Босова, рабочая тетрадь, упр. 77. Укажите правильный ответ.

Укажите правильный ответ.

а) Отдельное свойство объекта окружающего мира вызывает у нас:

представление (Подробнее…)

ГДЗИнформатика6 классБосова Л.Л

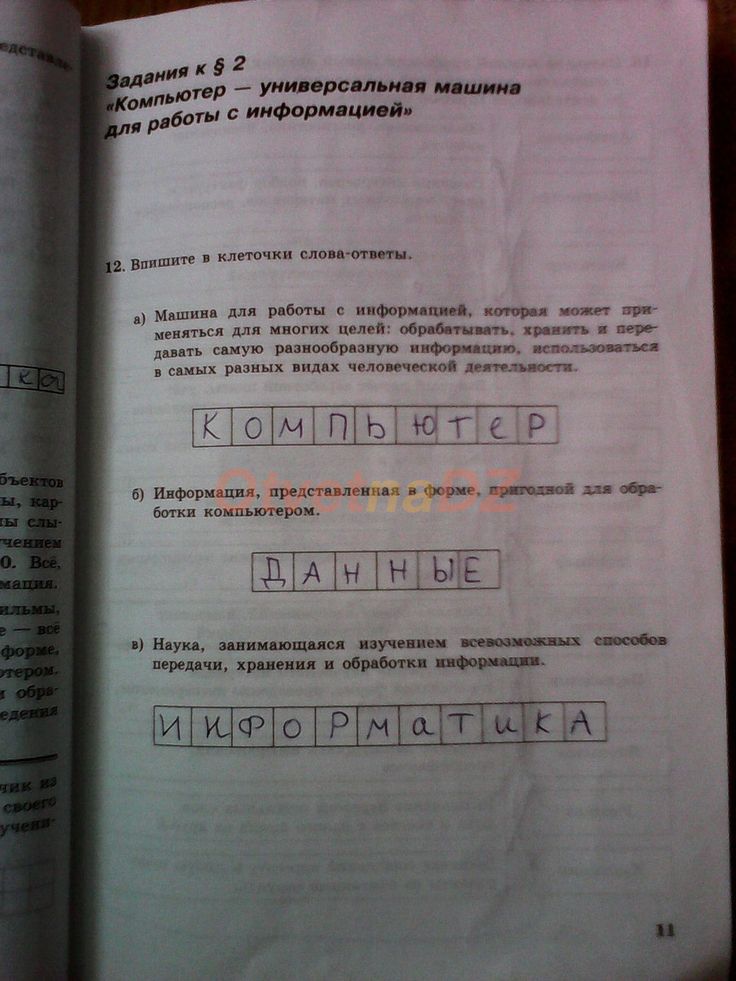

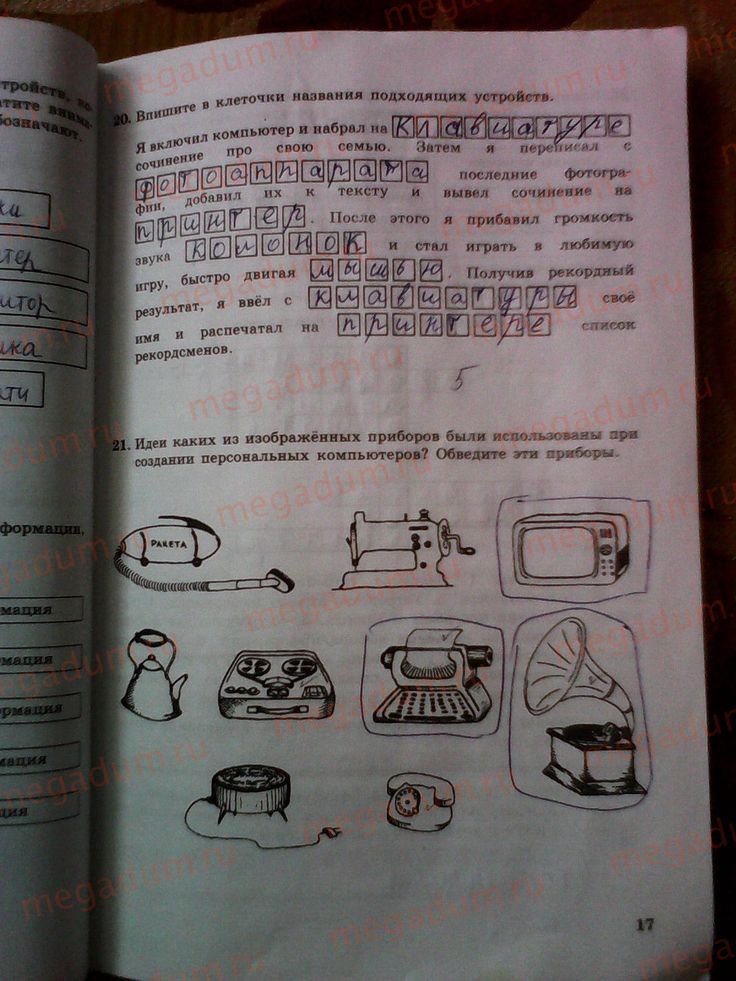

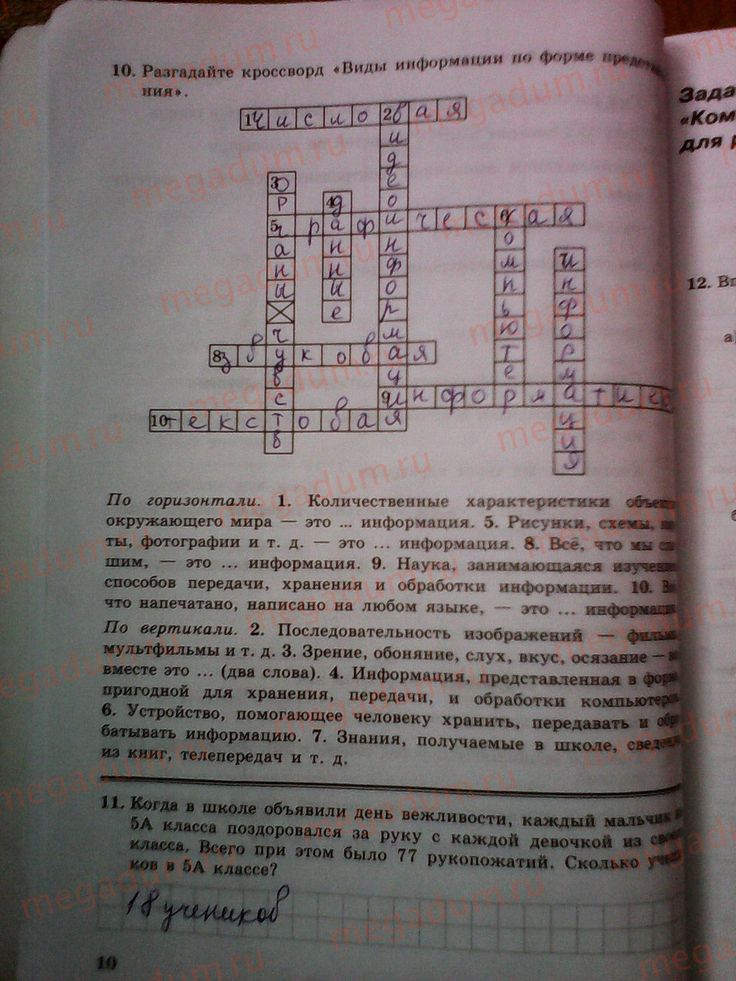

Задание 9. § 2 Компьютер. Информатика. 5 класс. Л.Л. Босова. ГДЗ

Что это за команды?

Скорее всего, ваши компьютеры уже не работают с дискетами — гибкими магнитными дисками, помещёнными в (Подробнее…)

ГДЗИнформатикаБосова Л.Л5 класс

ГДЗ информатика 9 класс Босова, рабочая тетрадь, упр. 58. Проведите доказательство логических законов общей инверсии

Проведите доказательство логических законов общей инверсии с помощью таблиц истинности:

а) для логического (Подробнее. ..)

..)

ГДЗИнформатика9 классБосова Л.Л

ГДЗ по информатике 8 класс, Босова, рабочая тетрадь, упр. 41. Сравните объёмы информации, содержащиеся в письмах.

Племя Мульти пишет письма, пользуясь 17-символьным алфа-

витом. Племя Пульти пользуется 32-символьным алфавитом.

Вожди (Подробнее…)

ГДЗИнформатика8 классБосова Л.Л

Задание 11. § 8 Текстовая информация. Информатика. 5 класс. Л.Л. Босова. ГДЗ

Какие кнопки мы используем чтобы двигаться по документу?

Какие способы «перемещения» по большому текстовому документу вам (Подробнее…)

ГДЗИнформатикаБосова Л.Л5 класс

ГДЗ по информатике 7 класс, Босова, рабочая тетрадь, упр. 36. Какой сигнал нужно выбрать?

Какой из непрерывных сигналов 1)-3) более всего соответствует данному дискретному сигналу? (Подробнее…)

ГДЗИнформатика7 классБосова Л.Л

ГДЗ по информатике 7 класс, Босова, рабочая тетрадь, упр. 98. Определите размер файла в мегабайтах.

98. Определите размер файла в мегабайтах.

Скорость передачи данных по некоторому каналу связи равна 512 Кбит/с. Передача файла по этому каналу связи заняла 4 мин. Определите (Подробнее…)

ГДЗИнформатика7 классБосова Л.Л

ГДЗ по информатике 8 класс, Босова, рабочая тетрадь, упр. 1. Установите соответствие между рисунками и прави- лами, которые они иллюстрируют.

Вспомните правила техники безопасности при работе на ком-

пьютере. Установите соответствие между рисунками и прави-

лами, (Подробнее…)

ГДЗ8 классИнформатикаБосова Л.Л

ГДЗ информатика 6 класс, Босова, рабочая тетрадь, упр. 64. Для каждой ситуации укажите систему, о которой в ней идёт речь.

В каждой системе протекают некоторые внутренние процессы, которые могут быть известны или неизвестны человеку. Человек может не знать, (Подробнее…)

ГДЗИнформатикаБосова Л.Л6 класс

ГДЗ информатика 9 класс Босова, рабочая тетрадь, упр. 33. В какой системе счисления записаны эти сведения?

33. В какой системе счисления записаны эти сведения?

В олимпиаде по информатике участвовало 30 девочек и 50

мальчиков, а всего — 100 человек. В какой системе счисле-

ния (Подробнее…)

ГДЗИнформатика9 классБосова Л.Л

ГДЗ по информатике 7 класс, Босова, рабочая тетрадь, упр. 6. Приведите примеры

Приведите примеры информации, которая в конкретной ситуации является: (Подробнее…)

ГДЗИнформатика7 классБосова Л.Л

Задание 14. § 8 Текстовая информация. Информатика. 5 класс. Л.Л. Босова. ГДЗ

Люди, какой выбор вы написали?

Какой способ создания текста — компьютерный или рукописный — вам нравится больше? Свой выбор (Подробнее…)

ГДЗИнформатикаБосова Л.Л5 класс

ГДЗ информатика 6 класс, Босова, рабочая тетрадь, упр. 11. Внесите недостающие надписи в схему.

Внесите недостающие надписи в схему. (Подробнее…)

ГДЗ6 классБосова Л.ЛИнформатика

ГДЗ по информатике 8 класс, Босова, рабочая тетрадь, упр. 117. Какое из указанных ниже имён файлов вы выбрали?

117. Какое из указанных ниже имён файлов вы выбрали?

Укажите, какое из указанных ниже имён файлов удовлетворяет маске ?ese*ie.?t*

1) seseie.ttx 2) esenie.ttx 3) eseie.xt 4) (Подробнее…)

ГДЗИнформатика8 классБосова Л.Л

ГДЗ информатика 9 класс Босова, рабочая тетрадь, упр. 34. Найдите значение выражения

Найдите значение выражения K + L + M + N в восьмеричной

системе счисления, если: К = 20C16, L = 3078, М = 111111112,

N = (Подробнее…)

ГДЗИнформатика9 классБосова Л.Л

ГДЗ информатика 9 класс Босова, рабочая тетрадь, упр. 39. Найдите десятичные эквиваленты чисел по их прямым кодам

Найдите десятичные эквиваленты чисел по их прямым кодам,

записанным в 8-разрядном формате со знаком: (Подробнее…)

ГДЗИнформатика9 классБосова Л.Л

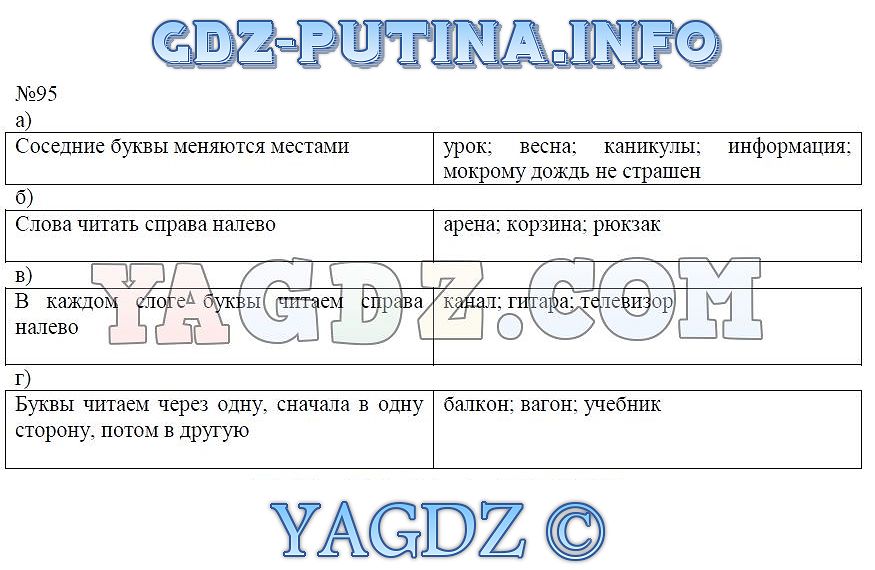

ГДЗ по информатике 7 класс, Босова, рабочая тетрадь, упр. 46. Определите, какой набор букв закодирован двоичной строкой 01100110001001.

Четыре буквы английского алфавита закодированы кодами различной длины:

Определите, какой набор букв закодирован двоичной (Подробнее…)

ГДЗИнформатика7 классБосова Л.Л

ГДЗ по информатике 8 класс, Босова, рабочая тетрадь, упр. 32. Если «жало» — это «двор», а «хна» — это «зев», то чему равна «ель»?

Если «жало» — это «двор», а «хна» — это «зев», то чему

равна «ель»? А также «мель» и «щель»? (Подробнее…)

ГДЗИнформатика8 классБосова Л.Л

Задание 2. § 10 Наглядные формы предоставления информации. Информатика. 5 класс. Л.Л. Босова. ГДЗ

Можете перечислить формы представления информации?

С какими наглядными формами представления информации вы знакомы? Приведите свой (Подробнее…)

ГДЗИнформатикаБосова Л.Л5 класс

похожие темы

Экскурсии

Мякишев Г.Я.

Досуг

Кузнецова Л. В.

В.

Самопроверка компьютерной безопасности: вопросы и сценарии

Сценарий №1:

Ваш руководитель очень занят и просит вас войти на сервер отдела кадров, используя ее идентификатор пользователя и пароль, чтобы получить некоторые отчеты. Что вы должны сделать?

- О: Это твой босс, так что можешь это сделать.

- B: Проигнорировать просьбу и надеяться, что она забудет.

- C: Отклоните запрос и напомните своему руководителю, что он противоречит политике унифицированных коммуникаций.

Ответ №1:

C — Отклоните запрос и напомните своему руководителю, что он противоречит политике унифицированных коммуникаций.

Идентификаторы пользователей и пароли не должны использоваться совместно. В случае дальнейшего давления сообщите о ситуации руководству, в Центр поддержки ITS или в отдел информирования о нарушениях (http://whistleblower.ucsc.edu/).

Сценарий № 2:

Вы получили следующее электронное письмо от службы поддержки:

Уважаемый пользователь электронной почты UCSC,

Со следующей недели мы будем удалять все неактивные учетные записи электронной почты, чтобы освободить место для больше пользователей. Вам необходимо отправить следующую информацию, чтобы продолжить использование вашей учетной записи электронной почты. Если мы не получим от вас эту информацию до конца недели, ваша учетная запись электронной почты будет закрыта.

Вам необходимо отправить следующую информацию, чтобы продолжить использование вашей учетной записи электронной почты. Если мы не получим от вас эту информацию до конца недели, ваша учетная запись электронной почты будет закрыта.

*Имя (имя и фамилия):

*Логин электронной почты:

*Пароль:

*Дата рождения:

*Дополнительный адрес электронной почты:

По любым вопросам обращайтесь к команде веб-почты. Спасибо за ваше немедленное внимание.

Что делать?

Ответ №2:

Это электронное письмо является классическим примером «фишинга» — попытки обманом заставить вас «укусить». Им нужна ваша информация.

Не отвечайте на электронную почту, мгновенные сообщения (IM), текстовые сообщения, телефонные звонки и т. д., запрашивающие ваш пароль или другую личную информацию. Никогда и никому не сообщайте свой пароль, даже если они говорят, что работают в UCSC, ITS или других организациях кампуса.

Если вы получаете фишинг или спам в электронной почте Google, сообщите об этом в Google: http://its. ucsc.edu/google/security.html#spam

ucsc.edu/google/security.html#spam

Сценарий № 3:

Друг отправляет электронная поздравительная открытка Hallmark (электронная открытка) на рабочую электронную почту. Вам нужно нажать на вложение, чтобы увидеть карту.

Что делать?

Ответ №3:

D — Удалить сообщение:

У этого есть четыре больших риска:

1. Некоторые вложения содержат вирусы или другие вредоносные программы, так что в целом опасно открывать неизвестные или нежелательные вложения.

2. Кроме того, в некоторых случаях простое нажатие на вредоносную ссылку может заразить компьютер, поэтому, если вы не уверены, что ссылка безопасна, не нажимайте на нее.

3. Адреса электронной почты могут быть поддельными, поэтому, если в письме указано, что оно отправлено кем-то, кого вы знаете, вы не можете быть уверены в этом, не посоветовавшись с этим человеком.

4. Наконец, некоторые веб-сайты и ссылки выглядят законными, но на самом деле это подделки, предназначенные для кражи вашей информации.

Реальный сценарий:

Один из сотрудников I.T.S. подписывается на ряд бесплатных I.T. журналы. Среди вопросов, которые ей задавали, чтобы активировать ее подписки, один журнал спрашивал месяц ее рождения, второй — год ее рождения, а третий — девичью фамилию ее матери.

Вопрос: Как вы думаете, что здесь происходит?

Ответ №4:

Возможный ответ:

Все три бюллетеня, вероятно, издаются одной и той же материнской компанией или распространяются через одну и ту же службу. Материнская компания или служба могут объединять отдельные фрагменты кажущейся безобидной информации и использовать или продавать ее для кражи личных данных. Возможно даже, что есть четвертый информационный бюллетень, который запрашивает день рождения в качестве одного из вопросов активации.

Примечание. Часто вопросы о личной информации не являются обязательными. В дополнение к подозрительному отношению к ситуациям, подобным описанной здесь, никогда не предоставляйте личную информацию, когда это не является законной необходимостью, или людям или компаниям, которых вы лично не знаете.

Сценарий № 5:

Сценарий из реальной жизни:

Недавно мы видели случай, когда кто-то использовал свою учетную запись Yahoo в компьютерном классе на территории кампуса. Прежде чем покинуть лабораторию, она убедилась, что ее учетная запись Yahoo больше не открыта в окне браузера. Кто-то зашел за ней и воспользовался тем же браузером для повторного доступа к ее учетной записи. Они начали рассылать электронные письма с него и устроили всевозможные погромы.

Вопрос: Как вы думаете, что здесь происходит?

Ответ №5:

Возможные ответы:

Первый человек, вероятно, не вышел из своей учетной записи, поэтому новый человек может просто зайти в историю и получить доступ к своей учетной записи.

Другая возможность состоит в том, что она вышла из системы, но не очистила свой веб-кеш. (Это делается через меню браузера, чтобы очистить страницы, сохраненные браузером для использования в будущем.)

Сценарий № 6:

Два разных офиса в кампусе работают над исправлением ошибки в банковском счете сотрудника из-за ошибки прямого депозита. Офис № 1 отправляет по электронной почте правильную информацию об учетной записи и депозите в офис № 2, который быстро устраняет проблему. Сотрудник подтверждает в банке, что все действительно уладилось.

Офис № 1 отправляет по электронной почте правильную информацию об учетной записи и депозите в офис № 2, который быстро устраняет проблему. Сотрудник подтверждает в банке, что все действительно уладилось.

Вопрос: Что здесь не так?

Ответ № 6:

Информация об учетной записи и депозите является конфиденциальной информацией, которая может быть использована для кражи личных данных. Отправка этой или любой другой конфиденциальной информации по электронной почте очень рискованна, поскольку электронная почта обычно не является конфиденциальной или безопасной. Любой, кто знает, как это сделать, может получить к нему доступ в любом месте на его маршруте.

В качестве альтернативы два офиса могли бы позвонить друг другу или работать с ITS для отправки информации более безопасным способом.

Сценарий № 7:

Реальный сценарий:

В наших вычислительных лабораториях и отделах выставление счетов за печать часто привязывается к логину пользователя. Люди входят в систему, они печатают, они (или их отдел) получают счет. Иногда люди звонят, чтобы пожаловаться на счета за печать, которые они никогда не делали, только для того, чтобы узнать, что счета действительно правильные.

Люди входят в систему, они печатают, они (или их отдел) получают счет. Иногда люди звонят, чтобы пожаловаться на счета за печать, которые они никогда не делали, только для того, чтобы узнать, что счета действительно правильные.

Вопрос: Как вы думаете, что здесь происходит?

Ответ №7:

Возможный ответ:

Иногда они осознают, что одолжили свой аккаунт другу, который не помнит свой пароль, и друг сделал печать. Таким образом обвинения. Также возможно, что кто-то зашел за ними и воспользовался их учетной записью.

Это проблема общих или общедоступных компьютеров. Если вы не выйдете из компьютера должным образом, когда уходите, кто-то другой может войти позади вас и восстановить то, что вы делали, использовать ваши учетные записи и т. д. Всегда выходите из всех учетных записей, закройте программы и закройте окна браузера, прежде чем ты уходишь.

Сценарий № 8:

Мышь на экране вашего компьютера начинает двигаться сама по себе и щелкать объекты на рабочем столе. Что вы делаете? <Выберите все подходящие варианты>

Что вы делаете? <Выберите все подходящие варианты>

- Позовите своих коллег, чтобы они могли увидеть.

- B: Отключите компьютер от сети.

- C: Отключите мышь.

- D: Сообщите своему начальнику.

- Э: Выключите компьютер.

- F: Запустить антивирус.

- Г: Все вышеперечисленное.

Ответ #8:

B & D.

Это определенно подозрительно. Немедленно сообщите о проблеме своему руководителю и в Центр поддержки ITS: slughub.ucsc.edu, 459-HELP (4357), [email protected] или Kerr Hall, комната 54, с понедельника по пятницу с 8:00 до 17:00.

Кроме того, поскольку представляется возможным, что кто-то управляет компьютером удаленно, будет лучше, если вы сможете отключить компьютер от сети (и отключить беспроводную связь, если она у вас есть) до прибытия помощи. По возможности не выключайте компьютер. 9%

Ответ #9: C UcSc4Evr!

Это единственный вариант, отвечающий всем следующим требованиям UCSC:

- Длина не менее 8 символов

- Содержит как минимум 3 из следующих 4 типов символов: строчные буквы, прописные буквы, цифры, специальные символы

- Ни слова перед или после цифры

Сценарий #10

Вы получили электронное письмо от своего банка, сообщающее о проблеме с вашей учетной записью. В электронном письме содержатся инструкции и ссылка, по которой вы можете войти в свою учетную запись и устранить проблему. Что вы должны сделать?

В электронном письме содержатся инструкции и ссылка, по которой вы можете войти в свою учетную запись и устранить проблему. Что вы должны сделать?

Ответ #10

Удалите письмо. Еще лучше использовать веб-клиент (например, gmail, yahoo mail и т. д.) и сообщить о нем как о спаме или фишинге, а затем удалить его.

Любое незапрошенное электронное письмо или телефонный звонок с просьбой ввести данные вашей учетной записи, раскрыть пароль, информацию о финансовом счете, номер социального страхования или другую личную или частную информацию вызывает подозрение, даже если кажется, что она исходит от компании, с которой вы знакомы . Всегда связывайтесь с отправителем, используя заведомо законный метод, чтобы убедиться, что сообщение отправлено им.

Сценарий #11

Некоторое время назад ИТ-специалисты получили несколько жалоб на то, что один из компьютеров нашего кампуса рассылает спам с виагрой. Они проверили это, и отчеты оказались правдой: хакер установил на компьютер программу, которая заставляла его автоматически рассылать тонны спама без ведома владельца компьютера.

В: Как вы думаете, как хакер проник в компьютер, чтобы установить это?

Ответ #11

На самом деле это результат взлома пароля. Использование паролей, которые нельзя легко угадать, и защита ваших паролей путем запрета их совместного использования или записи могут помочь предотвратить это. Пароли должны состоять не менее чем из 8 символов и состоять из букв верхнего и нижнего регистра, цифр и символов.

Несмотря на то, что в данном случае это был взломанный пароль, другие причины, которые могли привести к этому:

- Устаревшие исправления/обновления

- Отсутствие антивирусного программного обеспечения или устаревшее антивирусное программное обеспечение

- Щелчок по неизвестной ссылке или вложению

- Загрузка неизвестных или нежелательных программ на ваш компьютер

Тест на фишинг и спам

В SonicWall есть увлекательный и информативный тест, чтобы проверить, насколько хорошо вы отличаете схемы электронной почты от законной. Смотрите по адресу:

Смотрите по адресу:

http://www.sonicwall.com/phishing/

Сертификат о завершении самопроверки безопасности (PDF)

Другое Страницы обучения компьютерной безопасности:

Назад на главную страницу обучения компьютерной безопасности Ред. Сентябрь 2015 г.

404: Страница не найдена

Страница, которую вы пытались открыть по этому адресу, похоже, не существует. Обычно это результат плохой или устаревшей ссылки. Мы приносим свои извинения за доставленные неудобства.

Что я могу сделать сейчас?

Если вы впервые посещаете TechTarget, добро пожаловать! Извините за обстоятельства, при которых мы встречаемся. Вот куда вы можете пойти отсюда:

Поиск- Пожалуйста, свяжитесь с нами, чтобы сообщить, что эта страница отсутствует, или используйте поле выше, чтобы продолжить поиск

- Наша страница «О нас» содержит дополнительную информацию о сайте, на котором вы находитесь, WhatIs.

com.

com. - Посетите нашу домашнюю страницу и просмотрите наши технические темы

Поиск по категории

Сеть

- доступность сети

Доступность сети — это время безотказной работы сетевой системы в течение определенного интервала времени.

- NFV MANO (управление и оркестрация виртуализации сетевых функций)

NFV MANO (управление виртуализацией и оркестровкой сетевых функций), также называемый MANO, представляет собой архитектурную основу для …

- Сетевой коммутатор

Сетевой коммутатор соединяет устройства в сети друг с другом, позволяя им общаться путем обмена пакетами данных.

Безопасность

- GPS-глушение

Подавление сигналов GPS — это использование устройства, передающего частоту, для блокирования или создания помех радиосвязи.

- контрольная сумма

Контрольная сумма — это значение, представляющее количество битов в передаваемом сообщении и используемое ИТ-специалистами для обнаружения…

- информация о безопасности и управление событиями (SIEM)

Управление информацией о безопасности и событиями (SIEM) — это подход к управлению безопасностью, который объединяет информацию о безопасности …

ИТ-директор

- доказательство концепции (POC)

Доказательство концепции (POC) — это упражнение, в котором работа сосредоточена на определении того, можно ли превратить идею в реальность.

- зеленые ИТ (зеленые информационные технологии)

Green IT (зеленые информационные технологии) — это практика создания и использования экологически устойчивых вычислений.

- ориентир

Контрольный показатель — это стандарт или точка отсчета, которые люди могут использовать для измерения чего-либо еще.

HRSoftware

- самообслуживание сотрудников (ESS)

Самообслуживание сотрудников (ESS) — это широко используемая технология управления персоналом, которая позволяет сотрудникам выполнять множество связанных с работой …

- платформа обучения (LXP)

Платформа обучения (LXP) — это управляемая искусственным интеллектом платформа взаимного обучения, предоставляемая с использованием программного обеспечения как услуги (…

- Поиск талантов

Привлечение талантов — это стратегический процесс, который работодатели используют для анализа своих долгосрочных потребностей в талантах в контексте бизнеса …

Обслуживание клиентов

- привлечения клиентов

Взаимодействие с клиентами — это средство, с помощью которого компания устанавливает отношения со своей клиентской базой для повышения лояльности к бренду и .

Л. Босовой, А.Ю. Босовой, 5-6 классы

Л. Босовой, А.Ю. Босовой, 5-6 классы

com.

com.